Non aux blocages de sites internet et au protectionnisme numérique

- Introduction L’essentiel en bref | Position d’economiesuisse

- Chapter 1 Internet est le moteur du progrès

- Chapter 2 Mise en place et fonction des blocages d’accès

- Chapter 3 Problèmes techniques

- Chapter 4 Possibilités de contournement

- Chapter 5 Préoccupations d’ordre juridique

- Chapter 6 Il faut renoncer aux blocages de réseaux

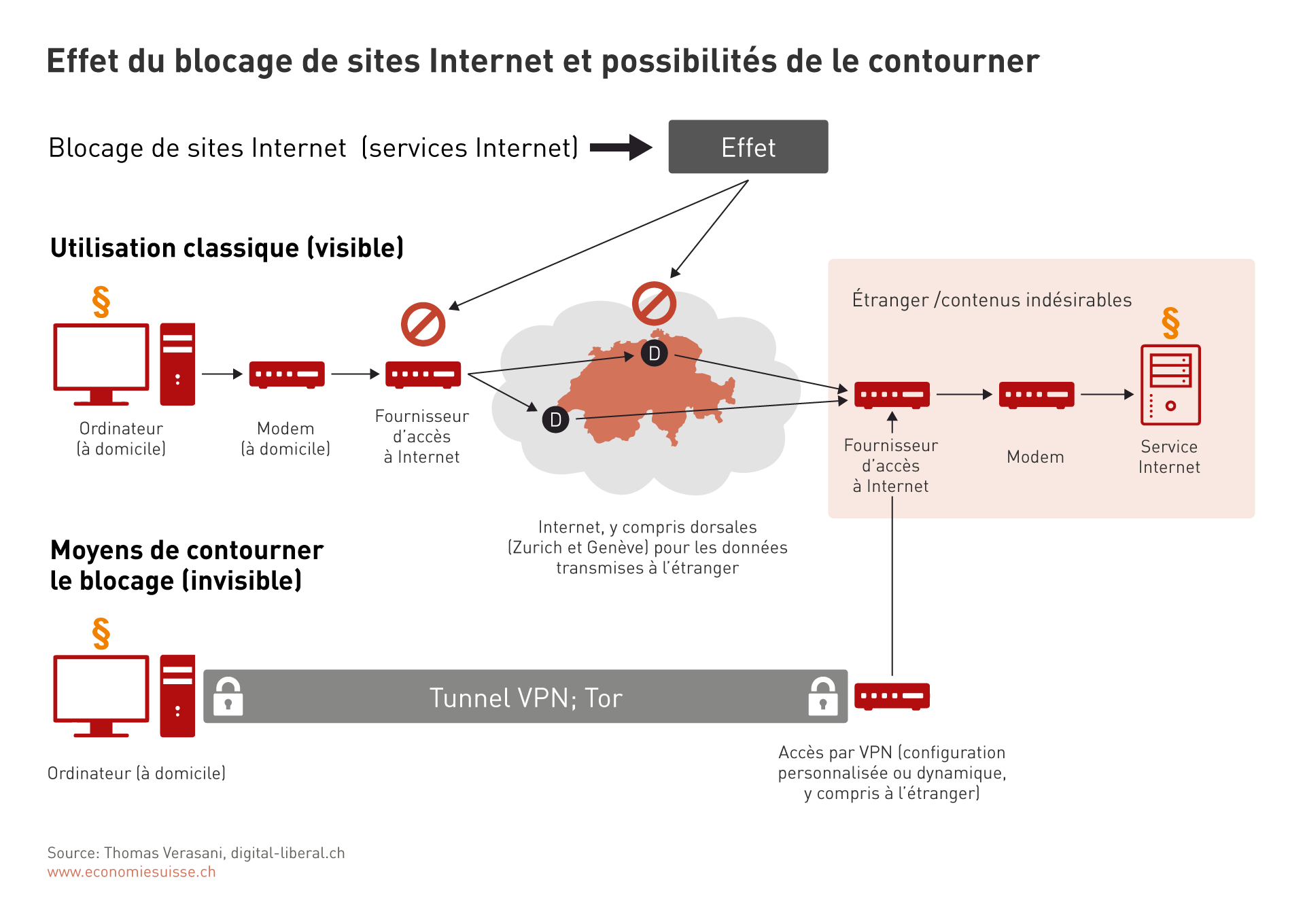

Possibilités de contournement

Chaque blocage de réseau peut être contourné

Le blocage d’adresses IP et le blocage DNS peuvent être contournés par des mesures techniques ou organisationnelles simples, parfois même sans que des tiers (autorités de poursuite pénale, par exemple) ne soient en mesure de détecter, de prouver ni même d’empêcher le contournement.

Contourner le blocage d’adresses IP

Il est possible de contourner le blocage d’adresses IP et le blocage DNS en se connectant à un réseau privé virtuel (VPN). L’utilisateur accède à l’adresse IP bloquée en passant par un serveur VPN situé à l’étranger, la résolution du nom étant effectuée par un serveur DNS qui n’est pas concerné par le blocage. Ces deux types de blocage peuvent aussi être contournés techniquement à l’aide d’outils et de systèmes d’anonymisation du trafic internet, comme Tor (cf. ci-dessous).

Contourner le blocage DNS

Il est possible de contourner le blocage DNS par exemple en interrogeant des serveurs DNS étrangers qui ne sont pas concernés par le blocage ou en exploitant son propre DNS local. Dans de nombreux cas, aucun serveur DNS n’est même nécessaire. Il suffit d’utiliser directement l’adresse IP du serveur web qui est divulguée par des forums ou des messages personnels. Depuis peu, il existe aussi un nouveau protocole, DoH (DNS over HTTPS). Développé pour protéger la sphère privée, il commence même à être intégré dans des navigateurs (Firefox, par exemple) et contourne automatiquement tous les blocages DNS.

Contourner un filtre d’application ou un serveur proxy

Même les filtres d’application et les serveurs proxy sophistiqués peuvent être contournés. L’utilisateur peut ainsi recourir à une transmission cryptée, par exemple sous la forme d’un VPN. Une autre possibilité consiste à utiliser SSL/TLS (Secure socket layer/transport layer security) ou HTTPS (HTTP secure). L’utilisateur peut aussi établir son propre serveur proxy ou utiliser ceux qui sont proposés sur internet.

En définitive, il existe une pléthore d’outils et de systèmes pour anonymiser l’origine des connexions.

Figure 6

Tout blocage peut être contourné grâce à des mesures techniques ou organisationnelles simples.

Que se passe-t-il vraiment dans les pays autocratiques?

Certains pays vont très loin dans la censure d’internet. Ces pays touchent aussi à leurs limites avec le blocage de sites. L’Iran, par exemple, a bloqué toutes les pages dont le contenu ne cadre pas avec son idéologie religieuse, rigoureusement islamique, ou qui critiquent le gouvernement. Beaucoup d’Iraniens utilisent des VPN et autres moyens techniques pour regarder des films ou des chaînes de télévision occidentaux et lire des journaux internationaux. En Russie, l’État vient de bloquer Telegram, le service de messagerie le plus populaire là-bas, car il permet de crypter des messages et que les services secrets n’ont pas réussi à craquer les clés de cryptage. Les mesures de blocage prises par l’État russe à l’encontre de Telegram ont paralysé Google et Amazon, mais le service de messagerie fonctionnait toujours parfaitement. Cela montre que, même dans des États autocratiques qui sanctionnent régulièrement l’utilisation de VPN avec des amendes lourdes, il n’est pas possible de supprimer des contenus indésirables avec une précision chirurgicale.

Seuls des pays qui, à l’instar de la Corée du Nord, interdisent à leur population d’utiliser internet peuvent garantir un contrôle total. Le revers de la médaille est évident: l’économie numérique y est inexistante et la liberté personnelle des citoyens est fortement restreinte. Là aussi, l’individu trouve des solutions: une des réponses est un marché noir pour les clés USB et autres supports de données, par exemple.

VPN (réseau privé virtuel)

Un accès par VPN peut être installé avec des logiciels accessibles légalement en Suisse. Et il n’est pas nécessaire d’être un spécialiste pour cela. Il suffit de télécharger l’application sur son appareil ou d’activer une extension pour un navigateur. Le VPN crypte ensuite la connexion internet depuis la carte réseau jusqu’au serveur VPN. On peut comparer ce système à un tunnel qui permet d’accéder, depuis son appareil personnel, à un lieu de confiance à l’étranger. Quand on navigue sur internet, c’est l’adresse de ce lieu de confiance qui est considérée comme l’origine des actions. De nombreux prestataires proposent des VPN, un service généralement payant. Il existe des vues d’ensemble des VPN recommandés actuellement, sous https://vpncreative.net/vpn-providers/, par exemple.

Tor (The onion routing)

Le réseau Tor permet à tous les utilisateurs finaux de surfer de manière anonyme sur internet. Tor utilise le principe du routage «en oignon» pour crypter les connexions et les données de transfert des internautes. Il permet de surfer sur internet de manière anonyme en toute sécurité. Pour utiliser Tor, l’internaute commence par télécharger un logiciel nommé Client et appelé un «proxy» dans le jargon. Ce logiciel établit une connexion avec le réseau Tor et indique tous les serveurs disponibles avec lesquels l’internaute peut se connecter. Les serveurs affichent une clé publique qui leur permet de dissimuler leur appartenance au réseau. Aussitôt que l’utilisateur reçoit la liste des serveurs sur son appareil, un itinéraire aléatoire se crée entre les serveurs Tor. À des fins d’anonymisation, le réseau n’utilise pas un serveur unique mais passe en règle générale par trois serveurs au minimum. Sur la page internet du projet Tor, on peut voir des détails ainsi qu’un lien pour télécharger le «proxy»: https://www.torproject.org/projects/torbrowser.html.en.