Une politique des données basée sur la confiance, pour le progrès et l’innovation

- Introduction L’essentiel en bref | Position d’economiesuisse

- Chapter 1 Numérisation et données

- Chapter 2 Politique des données pour l’économie

- Chapter 3 Neuf demandes et champs d’action

- Chapter 4 Déclaration des milieux économiques

- Chapter 5 Remerciements

Neuf demandes et champs d’action

1. Pas droit de propriété des données

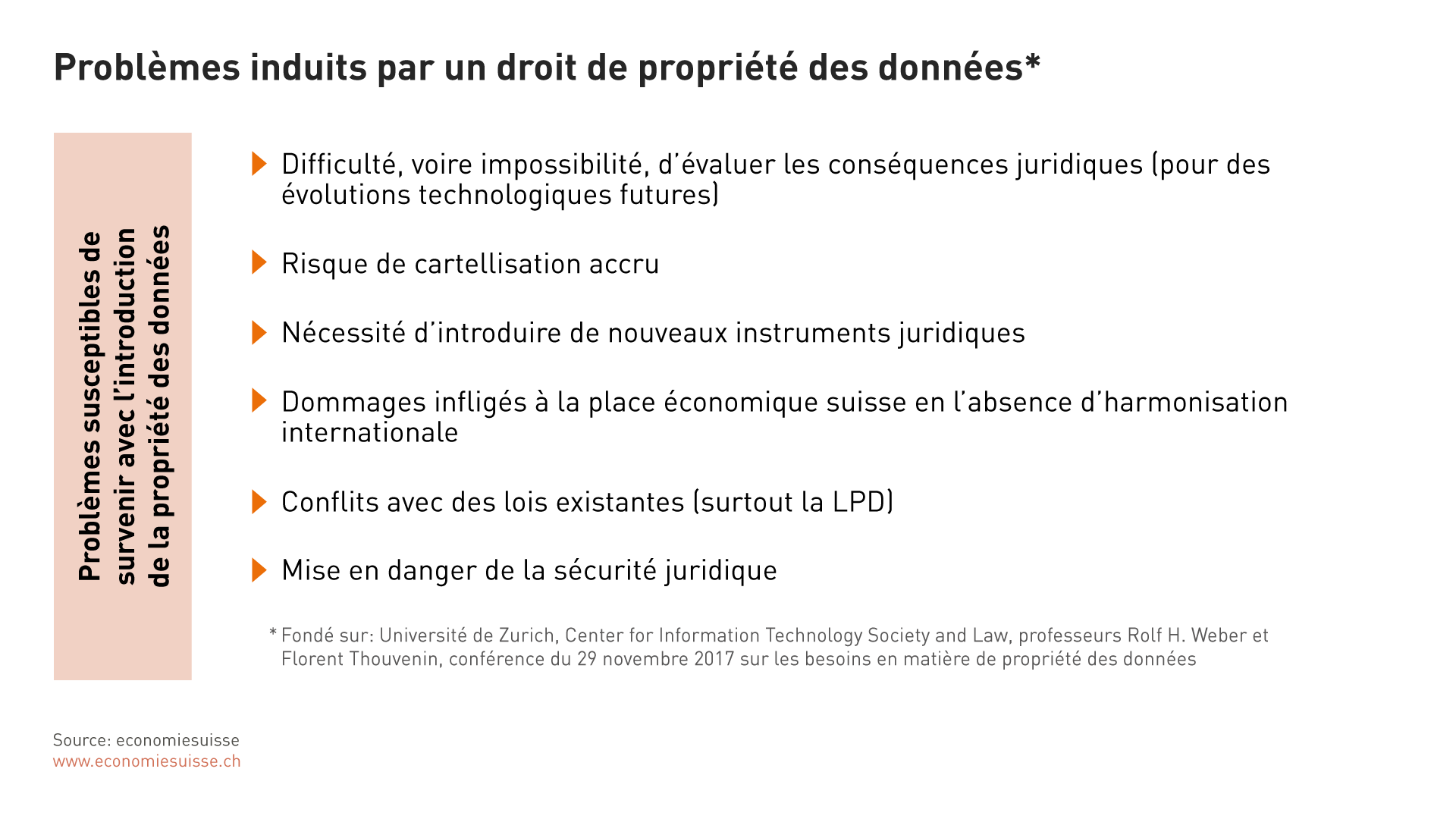

Certains vantent aujourd’hui le droit de propriété des données, comme solution pour les particuliers de conserver la souveraineté sur leurs données et de protéger leurs investissements. D’aucuns font d’ailleurs déjà valoir cette exigence sur le plan politique. Mais un droit de propriété des données est-il justifié et comment pourrait-il être mis en œuvre?

Les réflexions juridiques ont gagné en dynamisme, au rythme des évolutions technologiques. Certaines manières d’exercer la possession et la propriété, jusqu’ici purement théoriques ou difficilement réalisables, sont possibles aujourd’hui. La disponibilité des informations élimine les frais de recherche et réunit des personnes aux besoins similaires, à l’instar des nouvelles formes de location (Uber, Airbnb) ou de la tendance à utiliser les contenus en ligne plutôt que de les posséder (plateformes de diffusion continue). Un film sur DVD ne peut être visionné que par l’utilisateur qui le détient physiquement. Un film sur Netflix est accessible à une multitude de personnes en même temps.

Actuellement, les données ne sont pas définies comme objets de droit et ne permettent donc pas de faire valoir des droits absolus comme des droits de propriété. Cependant, la législation en vigueur garantit, pour toutes les personnes concernées, un traitement sûr des données. Il n’est donc pas nécessaire pour cela de créer un objet de droit – et donc une propriété des données. La patrimonialité des données entre notamment en contradiction avec les exigences et les acquis de la numérisation. S’il devient nécessaire d’adapter la législation dans certains domaines, pour la blockchain par exemple, ces ajustements peuvent s’effectuer de manière ponctuelle et ciblée sans que cela n’ait d’effets collatéraux involontaires sur l’économie numérique.

Un autre problème est que les exigences quant à la configuration de tels droits ne sont pas tangibles. En l’absence d’une harmonisation internationale, un cadre légal rigide pour les données menacerait fortement la sécurité du droit et de la planification. D’autres méthodes sont plus appropriées pour garantir la protection des données et la sécurité des investissements. Les droits de la personnalité, par exemple, permettent de protéger les personnes jusque dans le domaine de la gestion des données.

Cas des algorithmes

Les algorithmes sont des instructions opératoires pour les machines, comme une recette donne les indications pour cuisiner. Une nouvelle restriction en droit des algorithmes serait tout aussi peu pertinente qu’un droit de propriété sur les données et freinerait l’évolution dans ce domaine. Les algorithmes créent en effet une valeur ajoutée considérable à partir de données:

- les moteurs de recherche en ligne répondent aux requêtes sur la base d’algorithmes;

- les applications de navigation montrent le chemin grâce à des algorithmes;

- dans le secteur bancaire, les algorithmes permettent d’évaluer le risque dans les opérations de crédit.

Figure 3

Avec les nouveaux modèles d’affaires, il peut y avoir des besoins, exceptionnels, de clarification comme pour les données dans le cadre d’une faillite. En délocalisant des photos vers un nuage, l’on peut augmenter l’espace mémoire du téléphone mobile au-delà de l’appareil. Les entreprises utilisent elles aussi la mémoire en nuage, à cause de l’accès facilité et d’autres prestations des fournisseurs de nuage informatique. Si un fournisseur de solutions en nuage fait faillite, l’entreprise n’a aucune possibilité d’exiger la restitution de ses données stockées dans le nuage, même si celles-ci sont essentielles pour ses opérations. Du point de vue légal en effet, les données ne constituent pas des choses mobilières pertinentes au regard de la faillite. Dans pareil cas, une réglementation des droits concernant les données peut être justifiée à titre exceptionnel.

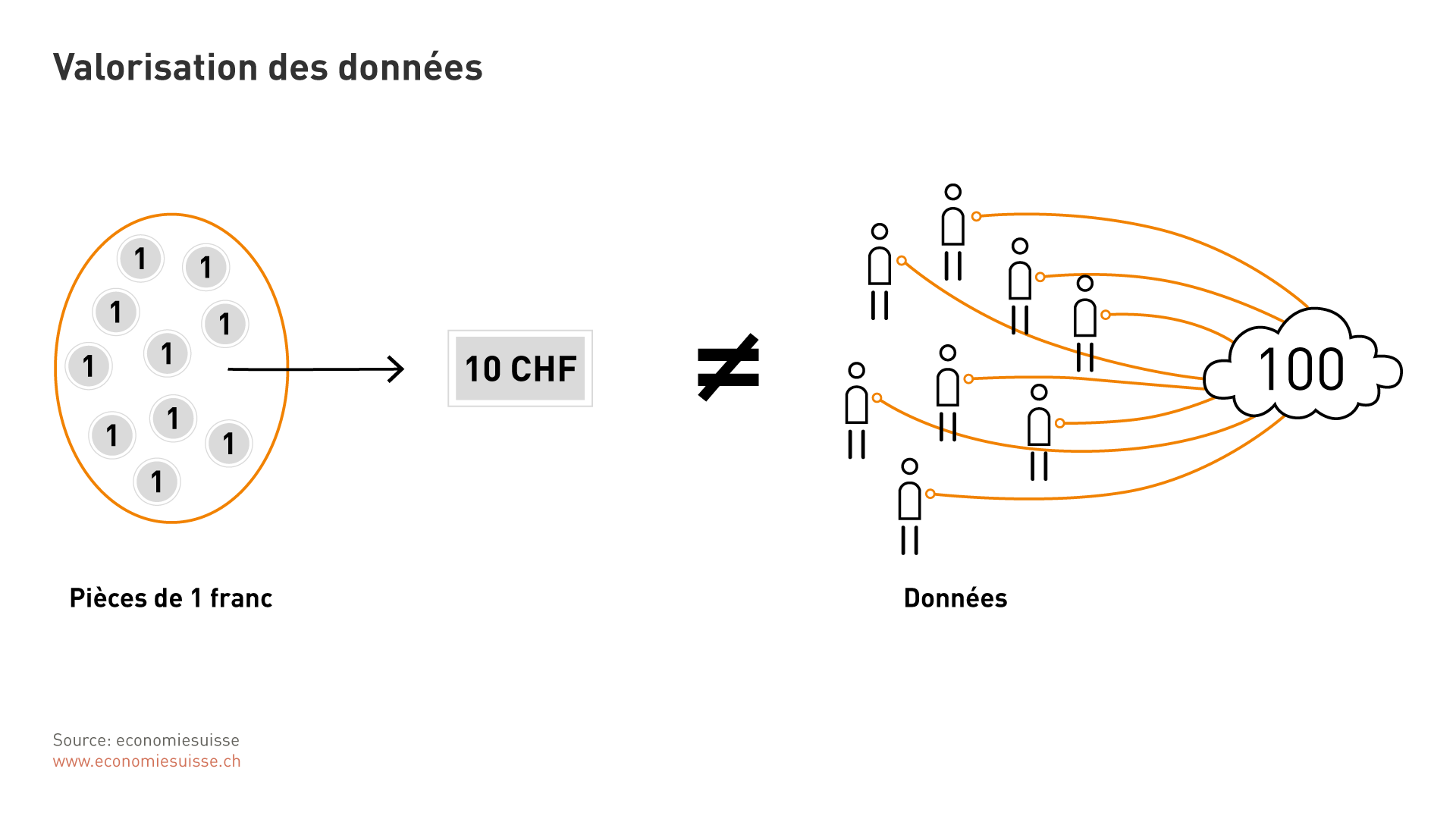

Les données n’acquièrent de la valeur que dans un certain contexte

Avec une pièce d’un franc en poche, l’on peut acheter de la marchandise à hauteur de la contre-valeur. Avec dix personnes donnant un franc chacune, le montant passe à dix francs. Pour les données, la valeur se calcule d’une autre manière. Une donnée isolée n’a pas de valeur en soi. Il faut placer les données dans un contexte par rapport à l’origine ou à d’autres jeux de données pour qu’elles acquièrent de la valeur. Par exemple, des données isolées de déplacement à vélo ne servent à rien, mais combinées pour un système de location de vélos, elles deviennent intéressantes parce qu’elles se muent en informations pouvant être interprétées par l’entreprise. Cette valeur ne peut pas être calculée à partir de la donnée individuelle.

Figure 4

2. Pas de nouvelles lois restreignant le transfert de données

Par transfert de données, il faut entendre le flux de données empruntant les voies de transmission numériques entre différentes parties prenantes. Chaque fois que des informations sont transmises, cela alimente la circulation des données au sens large. Les parties participant au transfert de données ont des droits et des obligations. L’absence de toute restriction à l’égard du transfert de données, indépendamment du lieu où se trouvent les parties prenantes (c’est-à-dire aussi au niveau international) est fondamentale pour l’économie. Toute limitation ou nouvelle réglementation à l’échelle nationale est à éviter. Cela vaut notamment pour les blocages de réseaux.

Refuser les blocages de réseaux

Les blocages de réseaux ou limitations d’accès sont des mesures techniques qui, sur ordre de l’État, restreignent l’accès à certains prestataires sur Internet. Le projet de loi sur les jeux d’argent prévoit ainsi des blocages de réseaux, afin que les fournisseurs étrangers sans concession en Suisse puissent être exclus du marché des jeux d’argent. Les internautes seraient empêchés d’accéder aux pages web proposant ces offres, grâce à des barrières techniques contrôlées par l’État et mises en place par les fournisseurs d’accès à Internet. De tels blocages sont totalement inappropriés en la matière et, en plus, dangereux parce qu’ils perturbent la sécurité et la stabilité des réseaux.

Transfert de données: avantages de l’autonomie privée et des bonnes pratiques

Aujourd’hui déjà, les parties prenantes – particuliers ou entreprises – règlent le transfert de données entre elles, généralement par arrangements contractuels, conditions d’utilisation et application des dispositions légales en vigueur. Une réglementation additionnelle par la loi n’est pas nécessaire.

Les bonnes pratiques sont des règles de comportement que les branches ou l’économie dans son ensemble s’imposent à elles-mêmes. Pour la circulation des données, celles-ci permettent d’éviter une information insuffisante des parties prenantes les plus faibles et de promouvoir la sécurité du transfert de données en garantissant un traitement des données responsable. Les bonnes pratiques peuvent prendre les formes suivantes:

- clauses standard/éléments de contrat instaurant un juste équilibre des droits et obligations des parties prenantes, pouvant être repris par ceux-ci dans le cadre de contrats;

- normes techniques en matière de technologie et de sécurité;

- description commune des rôles des parties prenantes dans le transfert de données.

En plus de garantir la responsabilité des parties prenantes dans le transfert de données, les bonnes pratiques contribuent aussi à le rendre plus fluide et plus simple, par exemple par des éléments de contrat standardisés. En fin de compte, elles créent de la sécurité juridique.

Bonne marche des affaires ralentie par les ruptures de médias

Rupture de médias signifie que, dans un contexte de transfert ou de traitement numérique d’informations, des éléments doivent être transmis manuellement (par saisie manuelle sur un ordinateur, par exemple). Ces ruptures de continuité peuvent engendrer d’importantes charges additionnelles, notamment dans les contacts avec les autorités. Lorsqu’une information traitée par voie électronique dans l’entreprise doit être préparée à la main (couchée sur papier, saisie dans un masque en ligne) pour être soumise à une autorité de surveillance, cela représente un travail supplémentaire, de nouvelles sources d’erreur et donc une perte de qualité dans le processus concerné. Dans les rapports avec l’État notamment, ces changements de support d’information plombent régulièrement l’efficacité des échanges. En été 2017, le SECO a mené auprès de l’économie une enquête sur l’adéquation des lois face à la digitalisation (test numérique). De nombreuses dispositions entravant l’échange numérique avec les autorités ont été identifiées.

3. Les instruments juridiques en vigueur garantissent l’accès aux données et assurent les investissements dans les produits reposant sur les données

Les données qu’une personne communique échappent en partie à son contrôle. Elles peuvent être détenues par une administration publique, une entreprise ou une autre personne. Des droits d’accès sont conférés aux personnes autorisées à accéder à des données. Cela s’applique aussi aux relations entre deux entreprises.

La protection des investissements vise à protéger, d’une manière adéquate, les dépenses liées à des données contre une exploitation non autorisée par des tiers. Un développement dans le domaine des produits basés sur les données ne doit pas pouvoir être utilisé par un tiers (ou du moins pas sans une indemnisation).

Les lois telles que la LCD, la LCart et la LDA offrent de nombreuses possibilités d’action

Utilisé correctement, notre arsenal juridique permet de réglementer l’accès aux données de manière raisonnable et d’assurer la protection des investissements dans les produits basés sur les données:

- La loi fédérale contre la concurrence déloyale (LCD) contient un droit dit de la protection des prestations qu’il est possible d’invoquer devant un juge pour empêcher l’utilisation d’une prestation propre par un tiers.

- Le fait que des entreprises revendiquent l’accès à des données d’autres entreprises pour déployer leurs activités sur un marché déterminé n’est pas nouveau. La question a toujours été traitée sous l’angle du droit des cartels et du contrôle des abus de position dominante (LCart). Le terme d’essential facility devrait être évoqué immédiatement à chaque fois que des données sont en jeu.

- Une protection spécifique des banques de données qui constituent une création intellectuelle propre à leurs auteurs est prévue dans le droit de l’UE. Il est possible de se passer de cette réglementation. En droit suisse, les banques de données peuvent être placées sous la protection du droit d’auteur (LDA) à certaines conditions. Une protection suffisante est garantie ici aussi, en particulier par la protection des prestations de la LCD.

Les instruments juridiques existants permettent aux tribunaux de rendre des jugements équitables

En 2005, le Tribunal fédéral a dû statuer sur un litige entre plusieurs prestataires d’annonces immobilières en ligne. L’un d’eux recherchait systématiquement sur Internet les nouvelles annonces immobilières pour les publier sur son site dans un but commercial. Le Tribunal fédéral s’est penché sur la recevabilité de cette pratique. Après une évaluation juridique approfondie, le Tribunal fédéral a réglé le différend en s’appuyant sur la loi fédérale contre la concurrence déloyale (LCD).

4. Le traitement des données et l’innovation reposent sur la confiance

Aujourd’hui, les utilisateurs veulent toujours plus accéder en tout lieu et en tout temps à des contenus qu’ils jugent intéressants et qui correspondent à leur profil. L’obtention de l’information, de la marchandise ou de la prestation passe souvent avant la loyauté à un prestataire. De nouveaux modèles d’affaires sont créés pour répondre aux attentes de ces utilisateurs. La numérisation favorise l’apparition de nouvelles prestations qui facilitent la vie et augmentent la diversité de l’offre. Le traitement de grandes quantités de données est au cœur de ces nombreux nouveaux modèles d’affaires. Celui qui met des données à disposition doit pouvoir être sûr que celles-ci seront utilisées à bon escient et qu’elles ne serviront pas à des fins abusives. Ce qui est acceptable pour un utilisateur peut aller trop loin pour un autre. La réponse à la question de savoir ce qui est admis et ce qui est interdit doit être individuelle. Une protection des données démesurée et infantilisante dans ce domaine freinerait sensiblement tout nouveau développement. Il appartient aux utilisateurs et aux prestataires de trouver un juste équilibre entre protection des données d’une part et capacité d’innovation d’autre part.

Considérations éthiques, autorégulation et bonnes pratiques des entreprises dans le domaine du traitement des données

Les possibilités offertes par l’analyse de grandes quantités de données sont énormes. La Chine par exemple pratique le big nudging pour essayer d’influencer le comportement de toute sa population dans le sens voulu par le gouvernement. Ces tentatives de manipulation et de contrôle doivent être clairement rejetées. Souvent, c’est l’État lui-même qui, pour diverses raisons, accède à des données concernant ses citoyens. L’affaire Snowden et les programmes de stockage préventif des données sont là pour le rappeler.

Il est fondamental, pour les milieux économiques, de tracer, sur la base de principes éthiques, les limites de ce qui peut être fait. Le risque que des clients soient manipulés ou que des processus opaques les incitent à prendre des décisions malheureuses doit être évité. L’économie est prête à s’autoréguler dans le domaine du traitement de données en s’appuyant sur une réflexion éthique. Elle veut se montrer digne de la confiance de ses clients.

Révision actuelle de la loi sur la protection des données et relation avec la numérisation

Les entreprises connaissent l’importance d’une protection adéquate des données. En Europe, les règles ont été durcies récemment, avec des répercussions directes sur la Suisse. La loi fédérale sur la protection des données (LPD) est également en cours de révision.

La protection des données se réfère au premier niveau d’utilisation des données (collecte, sauvegarde et définition des données). Mais cette approche de la protection des données ne permettra pas de suivre le rythme de la transformation numérique encore longtemps.

5. La portabilité des données ne doit pas être garantie dans la loi

La portabilité des données règle la question de la transmission des données vers d’autres systèmes. Une personne active sur Facebook, par exemple, transfère toutes sortes de données sur la plateforme: les noms de ses amis, ce qu’elle aime, des photos, etc. À partir de ces données révélatrices d’un comportement, l’exploitant de la plateforme peut en déduire d’autres. Si la personne opte à présent pour une autre plateforme, peut-elle récupérer ses données ainsi que les conclusions qui ont été générées et les transférer sur la nouvelle plateforme? La portabilité des données pose ainsi la question de savoir s’il faut obliger les entreprises à transférer, c’est-à-dire à transmettre à des tiers désignés, les données saisies par leurs utilisateurs sous une forme structurée.

Un droit absolu à la portabilité des données est disproportionné

En vertu de la nouvelle législation de l’UE, les entreprises et les autorités seront obligées de garantir la portabilité des données. Cette obligation doit permettre aux utilisateurs de mieux contrôler leurs données et encourager la concurrence entre prestataires. Les utilisateurs auront le droit de réclamer par exemple des données brutes ou des données issues de compteurs électriques intelligents, de moteurs de recherche ou de bracelets connectés. Un droit absolu à la portabilité des données n’existe pas en droit suisse.

L’exemple du réseau social mentionné plus haut montre les limites d’un droit aussi absolu. En règle générale, recevoir ses données n’est d’aucune utilité pour l’utilisateur d’un réseau social. Ce qui l’intéresse en premier lieu, ce sont les enseignements et les conclusions générés, par le réseau ou par des tiers, à partir de ses données. Toutefois, il n’est pas possible d’extraire ses données du système sans porter atteinte à ses intérêts.

Pour une portabilité des données différenciée

Les entreprises investissent régulièrement des montants considérables dans le domaine de la protection des données. Il est possible à tout moment de remettre les données à l’utilisateur quand les deux parties, le client et l’entreprise, en conviennent ainsi. Il serait cependant malvenu d’obliger l’entreprise à rendre des données dans tous les cas et de lui dire comment elle doit procéder. Qui plus est, ces données sont souvent déjà enregistrées dans le système de manière anonymisée, voire ne peuvent tout simplement plus être attribuées à un seul individu. Il convient aussi de noter que le transfert de données d’une entreprise à un particulier peut, selon les règles en vigueur sur les formats, s’accompagner de difficultés techniques.

Il existe d’autres possibilités pour garantir un droit de regard raisonnable sur ses données:

- utilisation d’instruments juridiques et techniques existants;

- ententes entre les parties, éventuellement par des contrats;

- bonnes pratiques

6. Normes d’anonymisation de l’économie

6. Normes d’anonymisation de l’économie

L’anonymisation et la pseudonymisation sont deux procédés concourant à la protection des données. Dans la pseudonymisation, le nom de la personne ou un autre caractère d’identification est remplacé par un pseudonyme (combinaison de lettres ou de chiffres). Dans l’anonymisation, les données sont modifiées de manière à ne plus pouvoir reconnaître la personne.

Exemple: pour que ses étudiants puissent accéder facilement aux résultats d’un contrôle écrit, le professeur d’une haute école peut leur demander d’inscrire, sur les feuilles, un pseudonyme librement choisi. Une fois les épreuves corrigées, le professeur peut publier une affiche (y compris sur Internet) qui permet de découvrir les résultats pour chaque pseudonyme. L’attribution du pseudonyme à l’étudiant ne peut dépendre que du professeur ou de l’étudiant lui-même. Il s’agirait d’une anonymisation si les feuilles d’examen avec mention des pseudonymes des étudiants étaient détruites après coup. Les indications figurant sur l’affiche seraient anonymisées, car il ne serait plus possible de les attribuer aux étudiants respectifs.

Avantages des normes d’anonymisation de l’économie

Pour une entreprise qui élabore un nouveau concept, travailler avec des données peut se révéler fastidieux si elle doit obtenir à chaque fois une autorisation du fournisseur de données. En règle générale, le volet personnel des données ne l’intéresse pas non plus. L’anonymisation et la pseudonymisation lui permettent d’utiliser ces données de manière simplifiée tout en garantissant la protection de la personnalité.

Les solutions d’anonymisation incluant aussi des possibilités de pseudonymisation deviennent rapidement obsolètes. Des standards techniques développés par les branches économiques évoluent en continu et protègent les droits de la personnalité.

L’anonymisation permet aussi de surmonter une autre difficulté: dans la pratique, il n’est guère possible de séparer les données personnelles de celles générées par des objets. De nombreuses données, y compris les données d’exploitation d’une fraiseuse par exemple, peuvent être liées à une personne. Les données de l’horloge interne de la machine pourront être couplées avec le plan d’intervention des collaborateurs. Il sera possible de tirer des déductions sur le comportement de l’utilisateur de la machine. L’utilisation des données d’exploitation pour améliorer les processus de production risque d’être limitée par la protection des droits de la personnalité de l’utilisateur de la machine. L’anonymisation offre l’avantage de pouvoir exploiter et analyser les données tout en protégeant au mieux les droits de la personnalité.

7. Pour une gouvernance des données basée sur les risques

La gouvernance des données d’une entreprise représente l’ensemble des règles sur la mise à disposition, l’utilisation, l’intégrité et la protection des données de l’entreprise. La mise en œuvre d’un système de gouvernance des données dans l’entreprise comporte différentes mesures: définition des banques de données, encadrement des responsabilités internes en fonction des données traitées, institution d’un mécanisme de contrôle et formation des collaborateurs.

Dans l’approche fondée sur les risques, les plus gros investissements dans la protection des données sont effectués là où le potentiel de risques est le plus grand. Si une entreprise recueille des données par exemple au moyen d’une carte client personnalisée qui donne des points de fidélité lors de chaque achat, la collecte de ces données ne présente pas, en soi, de risque particulier. Le big data présente cependant de nombreuses possibilités de traitement des données. Si l’on croise les points de fidélité avec les données de la caisse-maladie de la même personne, cela est loin d’être anodin. Dans ce domaine, les entreprises engageront plus de moyens que dans d’autres pour protéger les données et respecter les normes éthiques.

Seule l’approche fondée sur les risques permet leur prise en compte adéquate

L’approche par les risques est nécessaire pour tenir compte de la complexité d’une entreprise et des diverses possibilités d’association et d’utilisation des données. En raison des multiples formes de combinaison entre elles, les données génèrent des risques plus ou moins marqués. De plus, d’autres facteurs doivent être pris en compte dans une entreprise: existence de données non structurées; possibilité pour des tiers d’accéder à des données; processus recourant à des données personnelles sensibles; données n’existant qu’au niveau de l’application. L’approche axée sur les risques permet d’accorder toute l’attention requise aux situations les plus à risque. Les ressources sont ainsi allouées à des risques effectifs, sans risque d’éparpillement.

8. Soutien aux données ouvertes de l’administration publique (open government data, OGD)

Les bases de données du secteur public sont nombreuses et très volumineuses. Les administrations recueillent régulièrement des données dans l’exécution de leurs tâches. Il s’agit notamment des statistiques de la population, de données météo, de cartes topographiques des frontières communales de la Suisse, de documents historiques, de données du transport ou de répertoires de la littérature suisse. Ces données peuvent être utilisées tant par l’administration que par des tiers, entreprises ou particuliers, dans un but de création de valeur. L’entreprise peut, le cas échéant, avoir un intérêt à exploiter ces données ou à les utiliser d’une nouvelle manière. Une association de données inédite peut donner naissance à un nouveau modèle d’affaires mais aussi générer de la valeur ajoutée pour toute la population.

Pour des OGD accessibles au public

Toutes les données que l’État prélève dans l’accomplissement d’une tâche régalienne et qui ne sont pas personnelles (c’est-à-dire qui ne peuvent pas être rattachées à une personne) doivent être accessibles au public et donc également aux entreprises. Il faut cependant poser des limites: les particuliers qui travaillent avec l’État ou les entreprises publiques ayant des activités de droit privé ne seront pas soumises à l’obligation de publier des données. En parallèle, les entreprises publiques qui ont des activités de droit privé devront être assujetties aux règles de la concurrence.

Qu'est-ce que les données OGD?

Par open government data (OGD), il faut entendre les données que l’État obtient dans l’accomplissement d’une activité régalienne. L’obtention de ces données est financée par les impôts et les taxes.

9. Élaborer des normes minimales et sectorielles en matière de cybersécurité et améliorer la gestion des risques et des crises

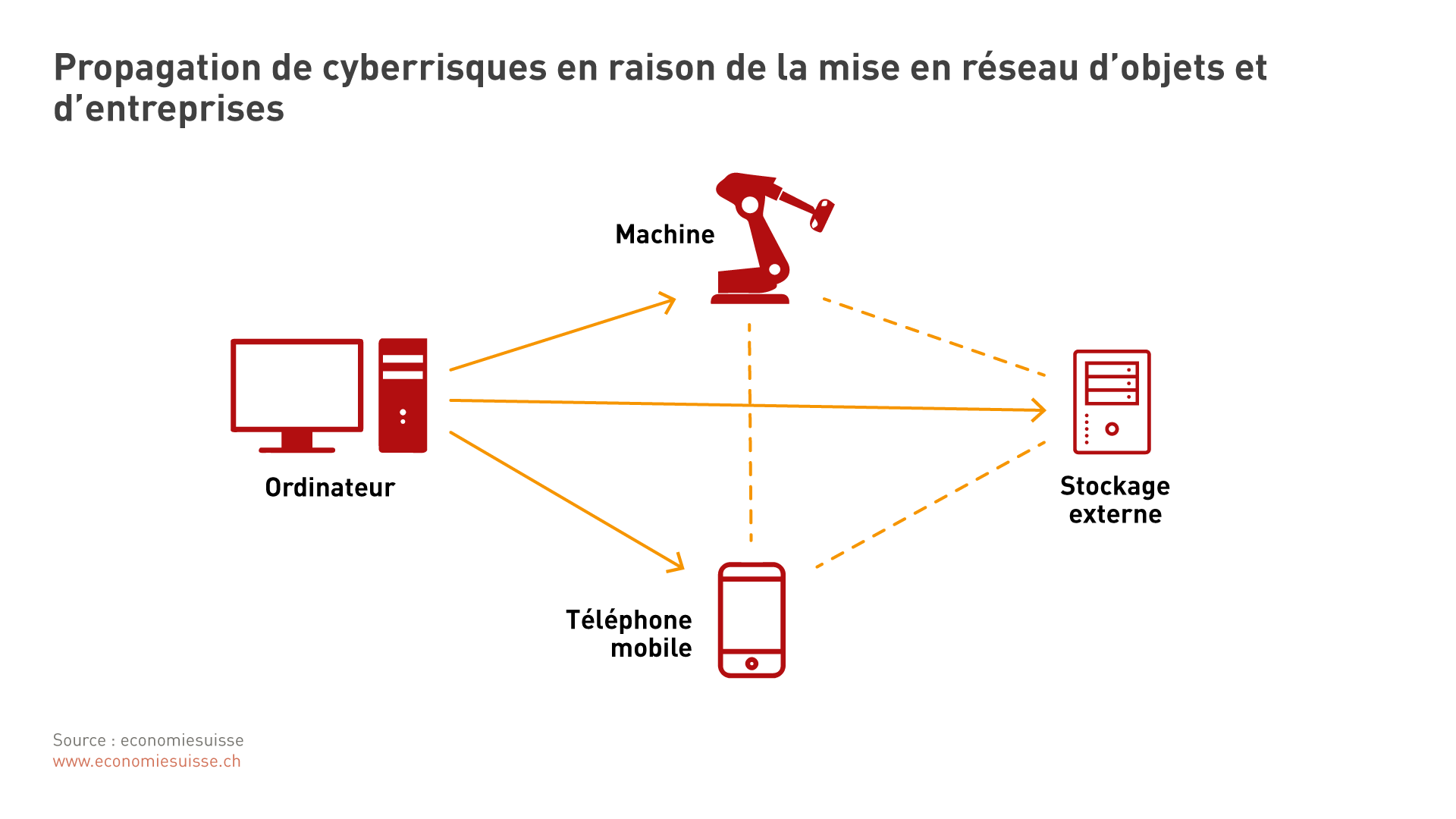

La numérisation et l’interconnexion des systèmes qu’elle implique nous rendent vulnérables dans de tous nouveaux domaines. En effet, l’utilisation de technologies, leur mise en réseau, leur complexité et leur dynamique comportent des dangers. Les médias s’en font l’écho presque quotidiennement, avec des articles sur des attaques et des manipulations. Ces activités criminelles sont perpétrées pour des raisons et avec des méthodes très diverses. À l’instar de ce qui se fait dans le monde physique, il faut se protéger pour éviter de subir des actes criminels de tiers dans le monde numérique.

Les milieux économiques préconisent des normes minimales et sectorielles

Un standard de sécurité uniforme prescrit par l’État ne peut pas répondre aux multiples défis de la cybercriminalité, car on risque ainsi une cybersécurité unilatérale et donc insuffisante. Il faut, au contraire, privilégier un système décentralisé et flexible. Les milieux économiques peuvent contribuer à augmenter le niveau de cybersécurité au moyen de standards minimums «prêts à l’emploi», là où des normes sectorielles sont requises. À cet égard, il faut porter une attention particulière aux maillons faibles de la chaîne, car, avec la mise en réseau, toute entité ayant un niveau de protection inférieur à la moyenne fragilise l’ensemble de la chaîne. Des standards minimaux élaborés par les milieux économiques sont d’autant plus importants dans ce domaine: des entreprises mal protégées peuvent bénéficier du savoir-faire d’autres entreprises. Cela évite également une asymétrie entre les branches dans le domaine de la cybersécurité. Par ailleurs, la création de standards minimaux permet d’aborder la question sous l’angle des risques. Sa mise en œuvre intègre de manière appropriée le risque encouru par l’entreprise. La mise en réseau comprend également celle des appareils entre eux. Si une entreprise ne veille pas à une maintenance régulière de ses appareils, ceux-ci peuvent être le point d’entrée d’une attaque.

Figure 5

Répartir les tâches entre le secteur privé et l’État en cas de crise et encourager le signalement de cyberattaques

Une définition claire des tâches entre le secteur privé et l’État est nécessaire pour anticiper les cas de crise. L’État doit être doté des instruments nécessaires pour poursuivre des crimes dans l’espace virtuel international. Parallèlement, il doit veiller, par des incitations appropriées, à ce que les incidents soient signalés. Ainsi, il sera en mesure de réagir et de formuler des recommandations. Ses relations avec les entreprises doivent se fonder sur une culture de la coopération et non de la contrainte. Ainsi, une communication doit avoir lieu si l’entreprise le souhaite et sous une forme qui lui paraît adaptée. Encourager le signalement d’incidents permettrait d’accroître la transparence, de mieux appréhender les menaces et de réduire les conséquences pour des tiers.

Sensibiliser la population, les entreprises, l’administration et la politique

La cybersécurité est une tâche collective classique qui concerne non seulement les entreprises et l’État, mais également les particuliers. La compréhension des cyberrisques doit être améliorée de façon générale afin d’induire un changement des comportements. Les banques, par exemple, envoient régulièrement des informations à leurs clients pour les sensibiliser aux cyberattaques ou les mettre en garde contre des courriels et des appels téléphoniques frauduleux.